河南省网站建设_网站建设公司_关键词排名_seo优化

透明胶水的检测在工业生产中是一个挑战,因为传统的基于RGB相机的视觉系统通常难以检测透明物体。然而,随着技术的发展,现在有多种方法可以有效地检测透明胶水。

1. 高光谱相机:高光谱相机可以提供不同于传统RGB相机的解决方案。例如,Specim高光谱相机能够覆盖不同波长的光谱,如近红外(NIR)、短波红外(SWIR)和中波红外(MWIR),这些波长的光可以被胶水吸收或反射,从而使得胶水在图像中可见。这种技术可以用于检测纸板和合成橡胶上的不同类型的胶水。

2. 红外成像系统:红外光波长更长,可以与红外相机镜头配合使用,将透明胶体呈现为黑色图像,解决了透明胶体成像难题。短波红外技术不仅在科研、军事等领域有广泛应用,也越来越多地应用于工业检测,包括食品检测、硅晶片缺陷检测、3C行业涂胶检测等。

3. 3D视觉胶路检测:3D视觉技术,如激光线扫3D测试仪,可以对柔性屏点胶胶线的形貌进行快速扫描,展现整个胶路的3D轮廓。通过特定算法,可以精准地找出胶面并进行缺陷检测。这种技术可以测量胶厚、胶宽、断胶等,并兼容各种颜色的热熔胶及双组分胶。

4. 深紫外成像:在PCB板的生产过程中,透明胶水在自然光下不可见,但在254nm紫外光下比较敏感,可以被识别。使用高性能sCMOS传感器研发的深紫外相机可以感应紫外波段进行成像,从而检测PCB板上的胶水。

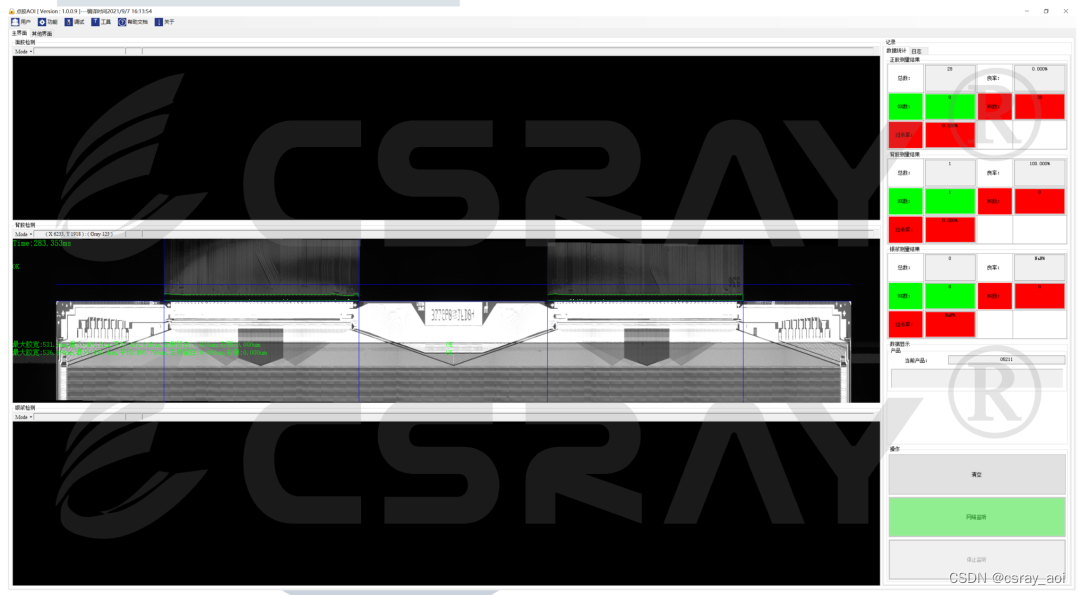

例如:康耐德点胶视觉检测系统是一种先进的涂胶视觉检测系统,能够提供粘合剂、密封剂、导热膏、聚氨酯、胶水和RTV的实时、可靠的3D信息,包括高度、宽度、体积和位置。能够实现显示屏侧涂胶胶路检测和显示屏模组UV胶路检测。这些技术的应用大大提高了透明胶水检测的准确性和效率,减少了人工检测的需求,并提高了生产质量控制的水平。